La crisi sanitaria che ha colpito il mondo dall’inizio dell’anno è purtroppo accompagnata da una serie di attacchi informatici: amministrazioni pubbliche, imprese, autorità locali e persino ospedali. Nessuno è stato risparmiato (anche se alcuni operatori ransomware sostengono che ci sarà una certa tregua…).

La posta elettronica, che è il principale mezzo di comunicazione sul posto di lavoro, è in piena espansione a causa del blocco e del diffuso lavoro a distanza. Tutti la usano. Tutti possono essere raggiunti via e-mail. Tutti i documenti aziendali passano attraverso la posta (fatture, contratti, informazioni sul cliente, documenti, appuntamenti). Di conseguenza, l’e-mail è vittima del proprio successo: è l’obiettivo preferito dagli hacker quando attaccano le aziende.

Allora, che aspetto hanno questi attacchi? Come possiamo individuarli e come possiamo proteggerci da loro?

Lo spam è ancora un problema?

Se la previsione di Bill Gates si fosse avverata, Internet sarebbe privo di spam dal 2006. Un rapido sguardo nella cartella spam dovrebbe essere sufficiente per dimostrare il contrario.

“Tre milioni di messaggi spam vengono inviati su Internet ogni secondo – vale a dire 262 miliardi di messaggi spam ogni giorno, che rappresenta 95.000 miliardi di messaggi all’anno per la loro breve durata (creazione, invio, ricezione, archiviazione e lettura)” Les Echos Solutions, novembre 2019.

Per molti di noi, le e-mail di spam saltano all’occhio come mosche bianche e gli stratagemmi che usano sono così evidenti che ci chiediamo perché funzionino ancora. Come qualcuno può ancora cascarci con lo zio dimenticato che improvvisamente vuole lasciarti la sua immensa fortuna in eredità? Sfortunatamente, molte persone lo fanno. “Spam sta diventando un vettore di attacco sempre più efficace, con le percentuali di click in aumento dal 13,4% nella seconda metà del 2017 al 14,2% nel 2018”, ha detto Adam Sheehan, Behavioural Science Lead di MWR InfoSecurity The Economic Times.

Lo spam va ancora forte per tre motivi chiave:

- Inviarlo non costa quasi nulla e può portare enormi profitti. L’invio di un milione di e-mail costa da 5 € a 4.000 € e può portare fino a 130.000 € al mese di entrate (L’Obs, 2016).

- Non c’è una singola fonte. Nessuna organizzazione è preposta al controllo della posta elettronica. Non c’è valvola per fermare l’allagamento. Un messaggio di posta indesiderata può essere bloccato da un provider di posta, ma lasciato passare da un altro.

- Identificare un messaggio e-mail come spam non è facile e può essere soggettivo. Un annuncio può essere percepito come spam da alcune persone, ma non da altri (è qui che entra in gioco l’aggressività antispam).

[Per inciso se stai cercando come passare il tempo in quarantena, potresti provare a rispondere ai messaggi di spam]

Il problema dello spam di per sé può essere risolto rapidamente da filtri antispam aggressivi e l’eliminazione dei messaggi può essere sufficiente per prevenire gli attacchi, anche se i filtri antispam aggressivi possono bloccare messaggi legittimi. Ma lo spam può diventare una seria minaccia per te e il tuo business… quando contiene malware.

Phishing, malware e ransomware

Il punto di partenza è lo spam. Da qualche parte, in mezzo a tutti i messaggi non richiesti, si nascondono delle trappole. Per quale motivo? Indurre i destinatari del messaggio a credere che il messaggio sia qualcosa di importante a cui devono rispondere, ad esempio una richiesta bancaria o una nota di un collega, e attirarli a fare clic su un collegamento o a scaricare un allegato. Questo si chiama (spear)phishing. Vade Secure, uno specialista di sicurezza e-mail che lavora con BlueMind, ha pubblicato un’infografica finalizzata ad aiutare le persone a individuare tali e-mail..

L’allegato – quando viene scaricato – o il collegamento portano al malware, inclusi cavalli di Troia. Una volta installati o eseguiti, questi possono dirottare tutti i dati del sistema. Alcuni programmi più aggressivi potrebbero anche aprire il sistema a un controllo remoto.

Un tipo di malware di cui si parla frequentemente è il ransomware. Ransomware crittografa i dati sul computer della vittima e gli hacker chiedono un riscatto per il loro recupero. Le vittime ricevono istruzioni di pagamento in cambio della chiave di decrittazione. I costi possono variare da poche centinaia a migliaia di euro – in genere in Bitcoin –, pagabili ai criminali informatici e le conseguenze sono spesso devastanti.

Gli utenti di Office 365 sono un obiettivo ideale per tali attacchi, come Vade Secure spiega sul suo blog: “Con 155 milioni di utenti aziendali e un singolo punto di ingresso all’intera suite, Office 365 è un ambiente notevolmente fertile per comportamenti malevoli. Diversamente, prima che questo servizio fosse disponibile, ogni organizzazione aveva un proprio server di posta elettronica, che quindi doveva essere violato singolarmente. Ora, Office 365 offre un singolo obiettivo: trovato un punto d’accesso, gli hacker potenzialmente hanno accesso a 155 milioni di account!”

In questo caso non si tratta tanto dello storico dualismo SaaS vs. InHouse quanto della sovranità della vostra soluzione.

È possibile proteggersi dagli attacchi informatici con strumenti di sicurezza (firewall, crittografia, autenticazione a due fattori, backup, ecc.). Alcune soluzioni vanno anche oltre e utilizzano l’intelligenza artificiale, ad esempio, per analizzare gli URL contenuti nelle e-mail, negli allegati o nelle immagini (ad es. loghi appropriati). Tuttavia, una delle azioni più efficaci che si possono intraprendere è quella di formare i dipendenti a individuare le minacce, in quanto il fattore umano rappresenta il rischio maggiore.

Il fattore umano

La tecnologia da sola non è sufficiente per combattere le minacce alla sicurezza e-mail.

Con questa analogia, CSO Online illustra come il rischio umano pesa sulla sicurezza informatica: “Considerate un sentiero che svolta con un angolo di 90 gradi, ma c’è un’area erbosa che riempie lo spazio di quell’angolo retto. Dove camminerà la maggior parte dei pedoni? Certamente non prenderanno la via più lunga sul sentiero tracciato. Ci sarà una traccia sterrata evidente in mezzo all’erba. Il modo più semplice e veloce per arrivare dove vogliono arrivare. Lo stesso principio vale per i controlli di sicurezza. Quando un utente finale identifica un modo più semplice per raggiungere i propri obiettivi, questo è il percorso che prenderà. Quando i controlli di sicurezza e le soluzioni tecnologiche vengono implementati senza tenere conto dei flussi di lavoro dell’utente finale, si crea un conflitto. Dove c’è conflitto, l’elusione sarà inevitabilmente il risultato. L’aggiramento dei controlli di sicurezza, ovviamente, porta a violazioni dei dati.”

Questo è ciò a cui BlueMind sta lavorando – per soddisfare le esigenze degli utenti, incorporando i problemi di sicurezza nella sua filosofia di sviluppo del prodotto. Garantire la soddisfazione degli utenti – ad esempio consentendo e fornendo un accesso immediato ai client di posta elettronica più diffusi quali Outlook, Thunderbird, webmail, MacOS, dispositivi mobili, ecc. – aiuta a prevenire usi non previsti che potrebbero compromettere la sicurezza della tua organizzazione.

Per esempio, l’elusione degli utenti è spesso un problema quando si tratta di password. Nessuno è in grado di memorizzare una dozzina di diverse password di 10 caratteri. Così, per risparmiare tempo, e nonostante le direttive aziendali, le persone usano la loro data di nascita o il nome del loro gatto e usano la stessa per tutti i servizi. Una richiesta di modifica? Perché non usare una vecchia password che ti ricordi?!

Gli hacker ne sono tutti ben consapevoli. Indipendentemente dai livelli di sicurezza tecnologica, le persone sono ancora l’anello debole e l’obiettivo principale degli hacker. Il comportamento umano è per loro un’opportunità da sfruttare e rappresenta un rischio enorme per le organizzazioni. Questo è il motivo per cui, negli ultimi anni, gli attacchi informatici si sono concentrati sulle persone piuttosto che sulle infrastrutture.

I nuovi dipendenti, ad esempio, sono il loro obiettivo primario. I social media professionali aiutano gli hacker a scoprire chi è entrato in un’azienda e quando, in quale ruolo, in quale team e sotto la gestione di chi. “Le prime settimane di lavoro in un nuovo lavoro sono un momento vulnerabile per i dipendenti. A seconda del ruolo, può essere poco chiaro a un nuovo dipendente cosa sia e non sia normale, soprattutto quando si tratta di processi e colleghi.” Il blog di Vade Secure lo sottolinea.

Per contenere i rischi legati all’uomo, una buona strategia di sicurezza informatica deve coinvolgere almeno una campagna di sensibilizzazione interna – per comunicare le procedure e le buone pratiche ai dipendenti appena assunti, così come durante tutta la loro evoluzione all’interno dell’azienda. Per scoraggiare l’elusione, la sicurezza informatica deve essere parte integrante della cultura aziendale. Non deve essere presentata come un vincolo, ma come una procedura standard.

Nuove minacce incentrate sull’uomo

Bisogna riconoscerlo, gli hacker sono intraprendenti. La pandemia di Covid-19 è un terreno ideale per la loro creatività. Molte aziende di sicurezza informatica stanno rilevando un aumento degli attacchi utilizzando la pandemia come esca nelle campagne di phishing (TechCrunch marzo 2020).

Ciò che questi hacker fanno è chiamato ingegneria sociale – l’arte di utilizzare la psicologia umana piuttosto che la tecnologia per progettare attacchi informatici. Ad esempio, anziché cercare i punti deboli del software, potrebbero chiamare un dipendente dell’azienda e fingersi un collega del supporto IT per cercare di indurli a fornire loro la propria password.

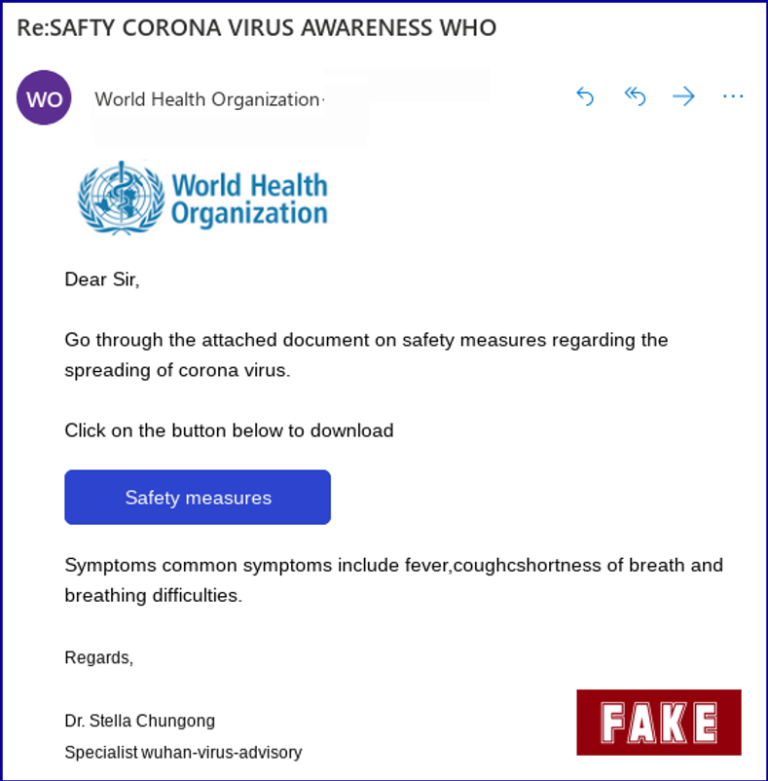

Cavalcando l’ondata pandemica corrente, i criminali informatici hanno inviato una e-mail firmandosi OMS con un link a un documento che afferma di delineare le misure di prevenzione Covid-19. In realtà, il link reindirizzava vittime a una pagina web dannosa che tentava di raccogliere dati di identificazione. L’e-mail conteneva diversi errori di forma e grammaticali, più che evidenti per la maggior parte delle persone, ma altri – molti – hanno cliccato sul link comunque (è possibile trovare qui tutti i dettagli su questa truffa).

L’ingegneria sociale può presentarsi in molte forme e apparenze. Una particolarmente efficace e pericolosa è il BEC (Business Email Compromise). Avete visto il film “Grazie per aver chiamato” (Trailer)? Racconta la storia di Gilbert Chikli, un imbroglione reso famoso dalla truffa “falso CEO”. “Per 18 mesi, tra il 2005 e il 2006, si è spacciato come CEO di importanti aziende francesi come La Poste, Galeries Lafayette, Disneyland Paris, Pagine gialle o Caisse d’épargne, contattando i dirigenti della società e convincendoli a consegnargli centinaia di migliaia di euro in contanti o tramite bonifico bancario destinati a combattere il finanziamento del terrorismo e affermando di agire su ordine dei servizi segreti francesi, truffando così quasi 50 milioni di euro” (Wikipedia.fr).

Questa truffa telefonica ha suscitato grande scalpore al momento – al punto che è stata trasformata in un film –, ma il concetto ora spostatosi sull’e-mail – come Business Email Compromise -, continua a causare gravi danni (nel 2019, una società italiana è stata truffata su 18,6 milioni di dollari in una settimana).

Un attacco BEC inizia con il furto di identità in cui gli hacker si presentano come manager, CEO o fornitore di un’azienda. Contattano uno o più dipendenti dell’azienda che abbia i privilegi necessari per rispondere alle loro richieste e ordinare un pagamento apparentemente legittimo. Il messaggio di posta elettronica viene visualizzato come autentico e proveniente da una figura di autorità nota, pertanto il dipendente esegue. In genere, l’hacker chiederà un pagamento tramite bonifico bancario o assegno, a seconda della politica abituale della società. Ci sono stati anche recenti casi di richieste di dati sensibili invece che di denaro.

La tecnologia non è sufficiente per combattere tali attacchi! La formazione e la consapevolezza dei dipendenti è fondamentale. Gli specialisti della sicurezza consigliano anche l’utilizzo dell’autenticazione a più fattori, ad esempio una combinazione di password e dati biometrici, al fine di bloccare gli hacker.

Sicurezza e BlueMind

BlueMind è un produttore di software di posta elettronica con una forte esperienza di sicurezza. Tuttavia, lo sviluppo di software antivirus o antispam è un’attività distinta, motivo per cui ci affidiamo ai nostri partner per queste soluzioni, ad esempio Vade Secure e AltoSpam.

Parallelamente, abbiamo adottato una serie di misure per rendere BlueMind sicuro. Ciò include:

- Componenti di sistema affidabili e aggiornati (postfix, Cyrus, postgreSQL, ecc.),

- Un firewall integrato che limita i flussi di dati a utenti e componenti BlueMind autorizzati

- Flussi di dati crittografati

- Moduli come la gestione delle password

Gastione dei certificati

Per una maggiore sicurezza, BlueMind utilizza la gestione avanzata dei certificati per crittografare gli scambi interni ed esterni. I certificati vengono configurati nella console di amministrazione, il che rende il processo trasparente in tutta l’infrastruttura BlueMind.

Le connessioni al server BlueMind sono protette tramite certificato. Nelle installazioni a server singolo, i certificati generati durante l’installazione di BlueMind possono essere sostituiti da certificati personalizzati.

Crittografia del protocollo di posta

Di default, BlueMind supporta i protocolli standard di crittografia della posta: IMAPS, POPS e SMTP TLS.

La soluzione BlueMind utilizza protocolli di posta standard e consiglia l’uso delle loro versioni crittografate. L’uso di versioni protette (IMAPS, POPS…) può essere forzato. La negoziazione SMTP include anche l’opzione STARTTLS (SMTPS). Tutte le connessioni collaborative – tra smartphone e BlueMind, tra Outlook e BlueMind – e le connessioni Internet – tramite le interfacce web di BlueMind o il plugin Thunderbird – utilizzano il protocollo HTTPS basato sull’autenticazione (sicura).

La crittografia viene effettuata tramite un certificato firmato, che raccomandiamo di sostituire con un certificato di una terza parta affidabile.

Firewall integrato

Per proteggere i server, BlueMind incorpora un firewall configurato automaticamente per limitare i flussi di dati solo a quelli richiesti e limitatamente ai server autorizzati.

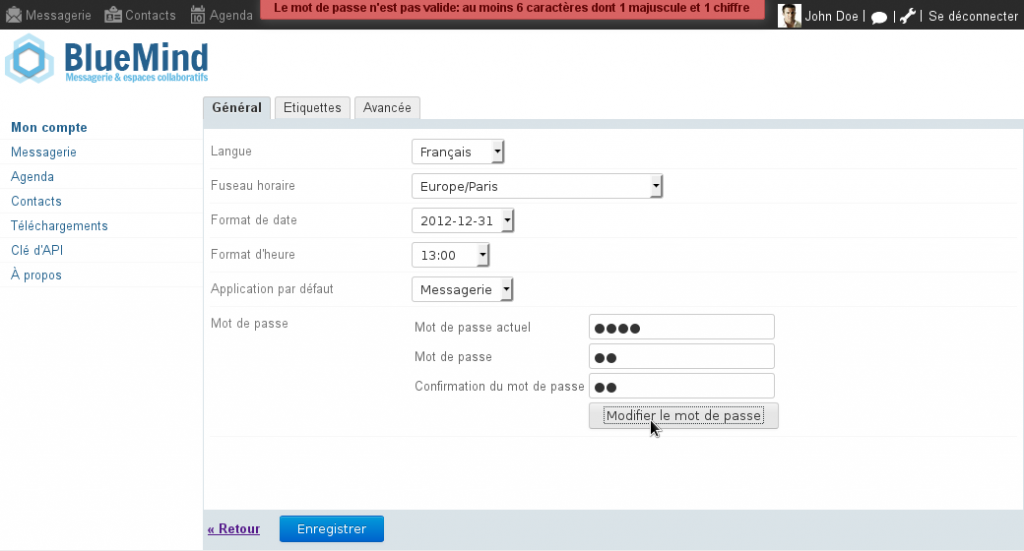

Criteri severi per le password

Per una maggiore protezione delle password utente, è possibile impostare un criterio utilizzando il plug-in “Password SizeStrength” che impone regole rigorose affinché le password siano valide. Se un utente non è conforme alle regole quando tenta di modificare la password, viene visualizzato un avviso nella parte superiore della pagina.

Misure di sicurezza aggiuntive

Nell’ambito di un progetto specifico, è possibile adottare misure di sicurezza aggiuntive, quali:

- Una whitelist di IP autorizzati, distinti per protocollo,

- Un elenco di dispositivi ActiveSync autorizzati.

È inoltre possibile impostare altri criteri di sicurezza basati sull’infrastruttura o sui flussi, ad esempio uno strumento di analisi del traffico (un sistema di rilevamento delle intrusioni come Snort), per rilevare o reagire ad attività sospette.

Gestione delle violazioni della sicurezza BlueMind

BlueMind si preoccupa molto di dotare la sua soluzione dei più alti livelli di sicurezza. Un set di regole di sviluppo è stato progettato per limitare le violazioni della sicurezza. Anche se sono rare, possono occasionalmente verificarsi violazioni al codice BlueMind. Non appena una violazione viene rilevata, viene analizzata per stabilirne la criticità. Viene quindi corretta e viene rilasciata una correzione, come parte di una minor release se la sua criticità è bassa, o come un hotfix se la criticità è alta.

In conclusione

La posta elettronica è un ottimo strumento di lavoro, ma è anche un dei mezzi preferiti di attacco a causa della sua diffusione. L’ingegnosità dei criminali informatici non conosce limiti. Consigliamo di rivolgersi a uno specialista di sicurezza e-mail come Vade Secure che potrà garantirvi di essere aggiornati sulle nuove tecniche fraudolente e aiuterà a implementare i mezzi tecnologici necessari per contrastarle.

Da parte vostra, è fondamentale aumentare la consapevolezza dei dipendenti, non come misura una tantum, ma continuamente e sul lungo termine. Deve diventare parte integrante della cultura del lavoro.

Durante questo periodo di massiccia lavoro a distanza, potreste essere interessati a leggere l’articolo di ZdNet “Lavorare da casa: sicurezza informatica per i lavoratori remoti”.