La crise sanitaire qui frappe le monde depuis le début d’année a aussi malheureusement été accompagnée de son lot de cyberattaques : administrations publiques, entreprises, villes et même hôpitaux, personne n’est épargné (même si certains promettent des efforts…). Le COVID-19 est une opportunité pour les hackers et les actes malveillants redoublent.

L’usage de l’email, qui est et reste le moyen de communication principal en entreprise, ne fait qu’exploser en période de confinement et de télétravail massif. Tout le monde l’utilise et est joignable par email. La messagerie fait transiter tous les documents de l’entreprise : factures, contrats, infos clients, documents, rendez-vous…tout passe par email. Conséquence de ce succès : les pirates informatiques en font leur cible privilégiée pour attaquer une organisation.

Quelles formes prennent ces attaques, comment les repérer, comment s’en protéger ?

Le spam est-il toujours un problème ?

Si l’on avait dû croire Bill Gates, il n’y aurait plus de SPAM sur internet depuis 2006. Un petit tour dans vos « courriers indésirables » suffira à vous convaincre de l’échec de ce plan.

« Trois millions de spams sont envoyés sur internet par seconde, soit 262 milliards de spams par jour, ce qui représente 95 000 milliards de spams par an lors des différentes étapes de sa courte vie (création, envoi, réception, stockage, consultation),» les Echos Solutions, novembre 2019.

Pour beaucoup d’entre nous, les mails de spam sont repérables de loin et leurs astuces tellement évidentes que l’on a du mal à comprendre qu’elles fonctionnent encore. Qui peut croire en 2020 qu’un vieil oncle totalement inconnu veuille soudainement vous léguer son immense fortune ? Énormément de gens malheureusement. « Le spam devient un vecteur d’attaque de plus en plus efficace, avec des taux de clic passant de 13,4% au second semestre 2017 à 14,2% en 2018 », a déclaré Adam Sheehan, responsable des sciences du comportement chez MWR InfoSecurity, a l’Economic Times.

Le spam résiste pour trois raisons majeures :

- Il ne coûte quasiment rien à envoyer et peut rapporter gros. L’envoi d’un million de mails pourrait rapporter 130 000€ par mois pour un coût qui varierait de 5€ à 4000€ (L’Obs 2016)

- Il n’y a pas de source unique. Aucune organisation ne contrôle le courrier électronique, il n’y a pas de robinet à fermer pour cesser l’inondation. Un spam qui sera bloqué sur un email provider, sera accepté sur un autre.

- La qualification d’un email en SPAM n’est pas simple et peut être subjective. Une pub peut être vue comme un SPAM par certaines personnes, mais pas par d’autres (c’est pour ça qu’on parle d’agressivité d’antispam.)

[Aparté voilà ce qu’il se passe quand l’on répond à ces messages…mieux vaut ne pas s’y risquer 😉 ]

Le spam en soi peut-être rapidement contourné par des antispam agressifs et les supprimer peut suffire à les désamorcer (cependant un antispam très agressif risque de bloquer des emails légitimes). Pour autant ils peuvent devenir une menace beaucoup plus grande pour vous et votre entreprise… quand ils contiennent des malwares.

Phishing, malwares et Ransomwares

A la base, il y a le spam. Au sein de ces multiples sollicitations non désirées se cachent parfois des appâts. Le but ? Faire croire au destinataire du mail que le message est quelque chose qui le concerne vraiment – une demande de sa banque, par exemple, ou une note de quelqu’un de son entreprise – pour l’inciter à cliquer sur un lien ou de télécharger une pièce jointe. C’est ce que l’on appelle le (spear)phishing. Vade Secure, spécialiste de la sécurité des emails avec qui travaille BlueMind, a publié une infographie pour apprendre à reconnaitre ce type d’emails.

Une fois que la pièce jointe est téléchargée ou simplement le lien cliqué, un malware (programme malveillant) s’exécute. Les fameux chevaux de Troie en font partie, une fois installé ou exécuté, ils peuvent siphonner à votre insu toutes les données de votre système ou avoir des comportements beaucoup plus agressifs, jusqu’à ouvrir votre système à une prise de contrôle à distance.

Parmi ces malwares, ceux qui font régulièrement parler d’eux sont les ransomwares. Ils chiffrent les fichiers sur le système de la victime et demandent une rançon pour récupérer l’accès aux données. Les victimes reçoivent des instructions sur la manière de payer pour obtenir la clé de déchiffrement. Les coûts peuvent aller de quelques centaines à plusieurs milliers d’euros, payables aux cybercriminels (souvent en Bitcoin), et les conséquences sont souvent très lourdes.

Les utilisateurs d’Office 365 sont particulièrement visés par ce type d’attaque, comme l’explique Vade Secure sur son blog : « Avec 155 millions d’utilisateurs professionnels et un point d’entrée unique dans l’ensemble de la suite Office 365, cet environnement est extrêmement propice aux comportements malveillants. À titre de comparaison, avant l’arrivée de ce service, les entreprises possédaient leurs propres serveurs email, qui devaient dès lors être piratés séparément. Désormais, Office 365 constitue une seule et unique cible : un hacker qui parvient à s’y introduire a potentiellement accès à 155 millions de comptes ! »

Le vieux débat SaaS ou On Premise entre moins en jeu ici que la souveraineté de votre solution.

Il est possible de se protéger de ce type d’attaque en mettant en place des outils de sécurité (firewall, chiffrement, authentification à double facteurs, sauvegardes, etc.). Certaines solutions vont plus loin et utilisent par exemple l’intelligence artificielle pour analyser les URL contenues dans les mails, le contenu des pièces jointes ou même les images (les logos usurpés par exemple). Pour autant, l’une des actions les plus efficaces serait de former efficacement les collaborateurs à reconnaître ces menaces, le facteur humain est en effet le risque principal.

Le facteur humain

La technologie ne suffit pas pour lutter contre les menaces qui pèsent sur les emails.

CSO Online, explique le risque humain qui pèse sur la cyber sécurité de cette façon : « Prenons un sentier qui diverge à un angle de 90 degrés, mais il y a une zone gazonnée qui remplit l’espace de cet angle droit. Où la majorité des piétons vont-ils marcher ? Je peux vous assurer qu’ils ne prendront pas le chemin le plus long sur le sentier en béton. Il y aura un chemin de terre battue bien usée au milieu de l’herbe. C’est le moyen le plus rapide et le plus facile de se rendre là où ils doivent se rendre. Le même principe s’applique aux contrôles de sécurité. Lorsqu’un utilisateur final identifie un moyen plus facile d’atteindre ses objectifs, c’est ce chemin qu’il empruntera. Lorsque les contrôles de sécurité et les solutions technologiques sont mis en œuvre avec un minimum de considération pour les flux de travail de l’utilisateur final, des frictions se produisent. Lorsque des frictions se produisent, il en résulte inévitablement un contournement. Le contournement des contrôles de sécurité entraîne bien entendu des violations de données. »

BlueMind travaille justement pour satisfaire le besoin utilisateur en intégrant ces sujets de sécurité dans la philosophie de développement du produit. C’est par la satisfaction des utilisateurs (par exemple en permettant et gérant finement l’accès via les différents clients du marché comme Outlook, Thunderbird, Webmail, MAC, Mobiles…) que nous nous prémunissons contre des utilisations non prévues qui pourraient compromettre votre organisation.

Par exemple, le « contournement » est souvent un point noir au niveau des mots passe. Personne n’est capable de retenir une dizaine de mots de passes différents, d’une dizaine de caractères chacun. Alors pour gagner du temps, et malgré les consignes, on choisira son année de naissance combiné au nom de son chat, et on utilisera le même sur tous les services. Une mise à jour obligatoire ? Remettons donc un ancien mot de passe dont on se souvient encore !

Les hackers ont très bien compris que, quel que soit le niveau de sécurité technologique, l’humain reste le point faible et la constante de toutes leurs cibles, avec des comportements qui peuvent représenter des opportunités pour eux, et de gros risques pour l’organisation. Ainsi les cyberattaques se concentrent depuis quelques années sur les personnes plutôt que sur les infrastructures.

Les nouveaux employés par exemple, sont une cible de choix. Les réseaux sociaux professionnels permettent aux hackers de savoir qui rejoint quelle entreprise quand, à quel poste, dans quelle équipe, sous quel management. « C’est au cours des premières semaines à leur poste que les employés sont les plus vulnérables. En fonction de son rôle, la nouvelle recrue n’a pas encore « les codes » et peut ne pas comprendre clairement quels processus ou comportements sont inhabituels, » détaille Vade Secure sur son blog.

Pour contenir les risques liés au facteur humain, une bonne stratégie de cybersécurité doit à minima mettre en œuvre une campagne de sensibilisation interne : communiquer clairement les procédures et bonnes pratiques aux employés dès leur arrivée, et en continu tout au long de leur évolution dans l’entreprise. Pour éviter les effets de contournement, il est essentiel d’intégrer la cybersécurité à la culture de l’entreprise. Elle ne doit pas se présenter comme une contrainte de plus mais plutôt comme une méthode normale de travail.

Les nouvelles menaces centrées sur l’humain

Il faut reconnaitre aux hackers leur grande ingéniosité. La pandémie du COVID-19 qui atteint le monde est un formidable terreau pour leur créativité. Plusieurs sociétés de cybersécurité signalent une augmentation des attaques utilisant la pandémie comme un appât dans des campagnes de phishing (source TechCrunch mars 2020).

Ce que font ces hackers s’appelle du social engineering : l’art d’exploiter la psychologie humaine plutôt que la technologie pour mener des cyberattaques. Par exemple, au lieu d’essayer de trouver la vulnérabilité d’un logiciel, un hacker pourrait appeler un employé et se faire passer pour une personne du support informatique, en essayant de le piéger pour qu’il divulgue son mot de passe.

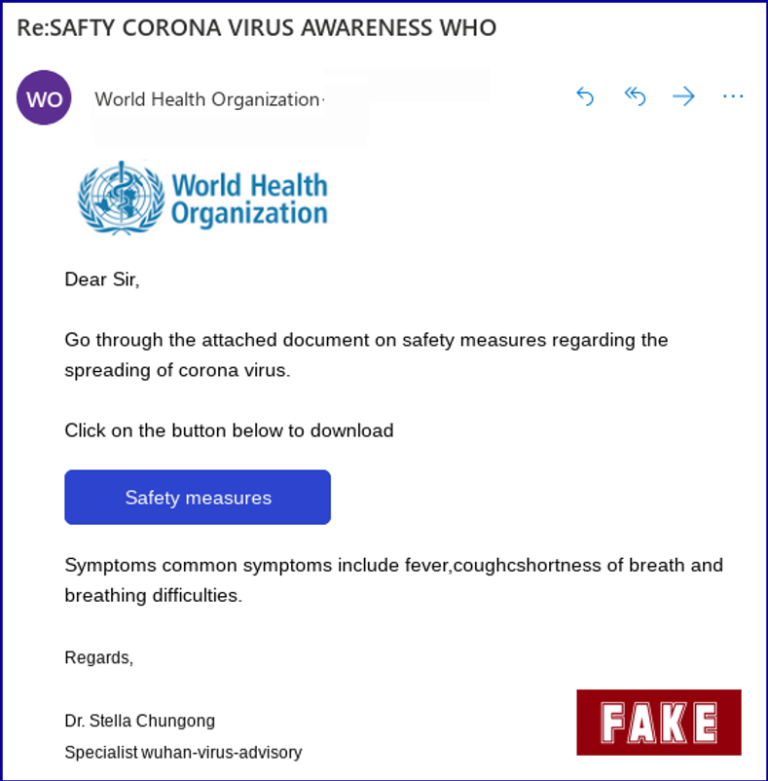

Dans le cadre de la pandemie, des cybercriminels ont adressé un mail à leurs victimes en se faisant passer pour l’OMS (Organisation Mondiale de la Santé), qui contenait un lien vers un prétendu document sur la prévention de la propagation du virus. En réalité, le lien redirigeait les victimes vers un domaine malveillant qui tentait de récolter des informations d’identification. Le courriel contenait plusieurs erreurs grammaticales et de format qui ont probablement mis la puce à l’oreille a la majorité de ceux qui l’ont reçu, mais d’autres – très nombreux – ont cliqué malgré tout (toutes les informations sur cette arnaque ici).

Le social engineering peut prendre de multiples formes, dont une particulièrement efficace et dangereuse : le BEC (Business Email Compromise). Avez-vous vu le film « Je compte sur vous » ? Bande annonce. Il retrace l’histoire de Gilbert Chikli, un escroc rendu célèbre par « l’arnaque au faux président ». « Pendant 18 mois, entre 2005 et 2006, il se fait passer pour le PDG de grandes entreprises comme (La Poste, les Galeries Lafayette, Disneyland Paris, les Pages jaunes ou encore la Caisse d’épargne) auprès de cadres qui, sur sa demande par téléphone, lui remettent des centaines de milliers d’euros en liquide ou par virement, prétextant pour les convaincre de défendre la guerre contre le financement terroriste et au salarié d’obéir à la Direction générale de la Sécurité extérieure (DGSE, services secrets français) et dérobe près de 50 millions d’euros.» (wikipedia)

Il s’agissait ici d’une arnaque téléphonique qui a fait grand bruit (au point d’être adaptée en film), mais son pendant sur email fait encore aujourd’hui énormément de dégâts (en 2019, un cas s’élève à 18,6 millions escroqués en une semaine à une entreprise italienne) sous le terme « BEC » pour Business Email Compromise.

Une attaque BEC commence par une usurpation d’identité (via piratage) pour se faire passer pour les managers, le PDG ou les fournisseurs de votre entreprise. Ils entrent ensuite en contact avec un ou plusieurs collaborateurs en mesure de répondre à leur demande et réclament un paiement apparemment légitime. L’e-mail semble authentique, il semble provenir d’une figure d’autorité connue, donc l’employé s’y conforme. En général, le fraudeur demandera que l’argent soit viré ou que les chèques soient déposés, quelle que soit la pratique commerciale habituelle. Récemment on observe des cas où ce n’est pas de l’argent qui est réclamé, mais des données sensibles.

Pour lutter contre ce genre d’attaque, la technologie ne suffit pas ! La formation et la sensibilisation des collaborateurs est cruciale. Les spécialistes de la sécurité recommandent également l’usage d’authentifications multifactorielles, comme la combinaison de mot de passe et données biométriques, pour barrer la route des hackers.

Sécurité et BlueMind

BlueMind est un éditeur de logiciel de messagerie, avec de fortes compétences en sécurité. Cependant développer un anti-virus et antispam est un métier à part entière et pour ces aspects nous faisons totalement confiance à nos partenaires : Vade Secure et AltoSpam par exemple.

Nous avons mis en œuvre de nombreuses mesures pour assurer la sécurité de BlueMind.

Celle-ci est renforcée grâce à :

- des composants système réputés et toujours à jour (postfix, Cyrus, postgreSQL…),

- un pare-feu intégré restreignant les flux aux seuls accès autorisés pour les utilisateurs et entre composants d’une plate-forme BlueMind

- L’utilisation systématique des flux chiffrés

- des modules comme la gestion des règles des mots de passe

Gestion des certificats

Pour plus de sécurité et de simplicité, BlueMind intègre une gestion avancée de vos certificats permettant de chiffrer les échanges internes et externes. La configuration des certificats s’effectue via la console d’administration, ceci étant géré et transparent pour la totalité de votre infrastructure BlueMind.

Les serveurs BlueMind utilisent des connexions sécurisées par certificats. Il est possible de remplacer les certificats générés lors de l’installation de BlueMind par des certificats personnalisés sur une installation mono-serveur.

Chiffrements des protocoles de messagerie

Par défaut BlueMind supporte dès son installation les protocoles de chiffrements de messagerie standard : IMAPS, POPS et SMTP TLS.

La solution BlueMind utilise les protocoles de messagerie standards et préconise leur utilisation dans leurs versions chiffrées. Il est ainsi possible de forcer l’usage des versions sécurisées (IMAPS, POPS…). La négociation SMTP propose également l’option START_TLS (SMTPS). Toutes les connexions collaboratives (entre smartphones et BlueMind, entre Outlook et BlueMind) et web (via les interfaces Web de BlueMind ou le plugin Thunderbird) utilisent par défaut le protocole HTTPS (sécurisé) avec authentification.

Le chiffrement s’effectue par un certificat signé (qu’il est conseillé de remplacer par un certificat signé par tiers de confiance).

Un pare-feu intégré

Afin de protéger vos serveurs, BlueMind intègre un firewall configuré automatiquement pour ne laisser passer que les flux nécessaires entre hôtes autorisés.

Politique de complexité des mots de passe

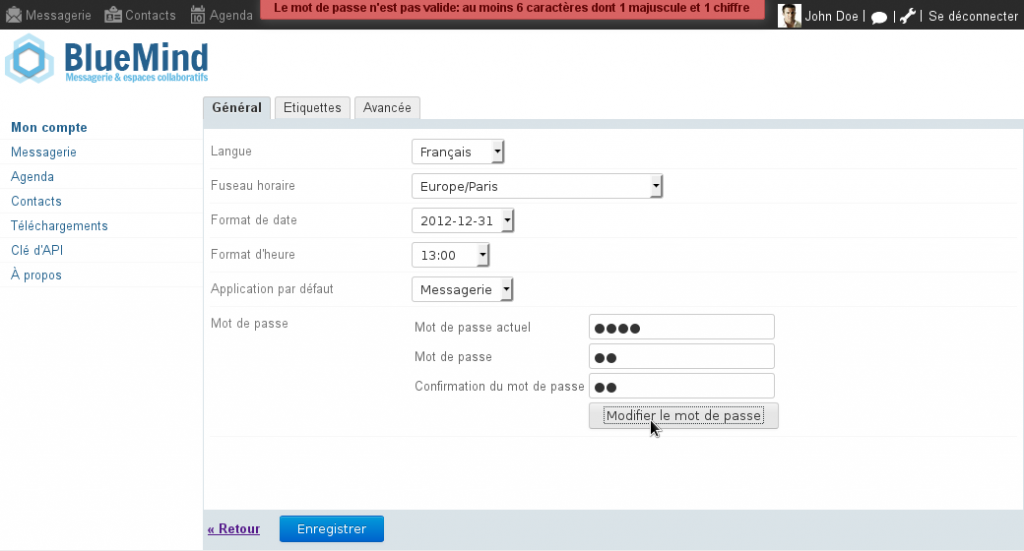

Afin de mettre en place une sécurité accrue dans les mots de passe des utilisateurs, vous pouvez installer le plugin «Password SizeStrength» afin de définir des règles strictes de validité pour un mot de passe. Si les règles ne sont pas respectées lorsqu’un utilisateur essaie de modifier son mot de passe, une alerte s’affiche alors en haut de sa page.

Compléments de sécurité

Dans le cadre d’un projet, il est par ailleurs possible de définir des éléments de sécurité supplémentaires comme :

- Liste blanche des IP autorisées, réparties par protocole,

- Liste des appareils autorisés à utiliser la synchronisation ActiveSync,

Toute autre politique de sécurité basée sur l’infrastructure ou les flux : par exemple la mise en place d’un service d’un outil d’analyse de trafic (IDS tel que Snort) afin de détecter et réagir aux activités suspectes.

La gestion des failles de sécurité de BlueMind

L’équipe BlueMind prend grand soin de maintenir sa solution au meilleur niveau de sécurité. Un ensemble de règles de développement permet de limiter l’apparition de failles. Néanmoins il est possible de rencontrer exceptionnellement des failles à corriger. Pour une faille interne au code de BlueMind, dès sa découverte, celle-ci sera analysée pour déterminer sa criticité, corrigée puis le correctif publié dans une nouvelle version mineure si la criticité est basse ou un hotfix si la criticité est haute.

Pour conclure

L’email est un formidable outil de travail, mais il est aussi une cible privilégiée d’attaque de par ses très larges diffusion et utilisation. L’ingéniosité des cyber criminels n’a pas de limite. Nous vous recommandons de vous rapprocher d’un spécialiste de la sécurité des emails tel que Vade Secure, qui vous garantira d’être systématiquement à jour sur les nouvelles techniques de fraude, et de mettre en œuvre les moyens technologiques d’y répondre.

De votre côté la sensibilisation des collaborateurs est essentielle, non pas en « one shot », mais bel et bien en continu, en l’intégrant dans votre culture de travail.

En cette période de télétravail massif, nous vous recommandons la lecture de l’article de ZdNet « Télétravail : conseils de cybersécurité pour les travailleurs à distance ».